Yubikey como un DNIe alternativo en Linux

Las Yubikeys serie 5 de Yubico, además de utilizarse como doble factor de autentificación tienen la opción de almacenar un certificado digital.

El sistema operativo que yo utilizo es EndeavourOS, basado en Arch Linux, así que los comandos utilizados serán para este sistema.

Para empezar procedemos a instalar los programas y servicios de Yubico par gestionar estas llaves:

sudo pacman -S yubico-piv-tool

sudo pacman -S yubico-pam

yay -S yubikey-managerYubico-Piv-Tool se utiliza para interactuar con la aplicación de verificación de identidad personal (PIV) en una YubiKey.

Yubico‑PAM es un módulo que permite integrar las llaves de seguridad YubiKey en los procesos de autenticación de sistemas basados en Linux.

Yubikey-Manager es la aplicación oficial de Yubico para administrar y configurar tus dispositivos YubiKey.

Para que el sistema operativo pueda comunicarse con la Yubikey y utilizar su función de tarjeta inteligente necesitaremos los siguientes componentes:

sudo pacman -S pcsclite

sudo pacman -S ccidPcsclite permite a las aplicaciones comunicarse con lectores de tarjetas inteligentes.

Ccid define cómo debe comunicarse el lector de tarjetas y el ordenador a través del USB.

Ahora habilitaremos el servicio:

sudo systemctl enable pcscd.service

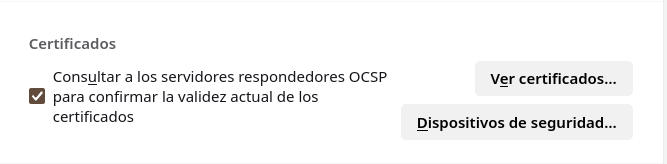

sudo systemctl start pcscd.service Y por último, para poder usarla en Firefox como si un dispositivo tipo DNIe se tratará abrimos los ajustes del navegador y nos dirijimos a la sección de Privacidad y Seguridad.

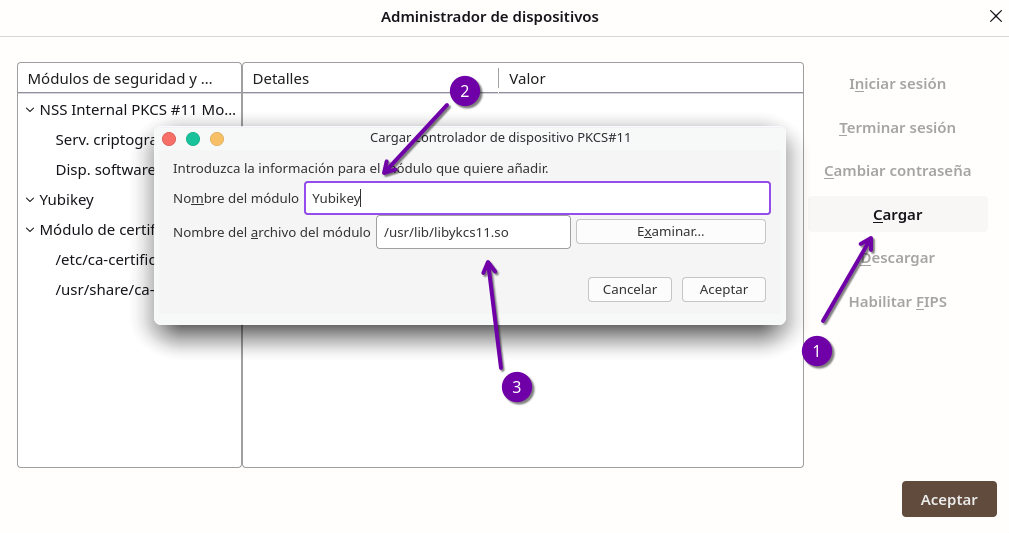

Por último clicamos en el botón de Dispositivos de seguridad y...

1- Cargamos un nuevo dispositivo de seguridad

2- Le ponemos un nombre descriptivo (Yubikey por ejemplo)

3- Indicamos la ubicación del módulo de la Yubikey: /usr/lib/libykcs11.so